रैनसमवेयर हमलों (WannaCry, NotPetya), हैक किए गए डेटाबेस (इक्विफैक्स, सोनी, याहू), और सॉफ्टवेयर बैकडोर (फ्लोक्सिफ़ / CCleaner, ShadowPad / NetSarang) के साथ साइबर अपराध देर से बढ़ रहे हैं। हालांकि इन हमलों का पैमाना और पहुंच आश्चर्यजनक है, तथ्य यह है कि साइबर अपराधी केवल आपके डेटा, पहचान या धन को चुराने तक ही सीमित नहीं हैं। आभासी दुनिया में अपराधों का दायरा उतना ही बड़ा है जितना कि वास्तविक दुनिया में, अगर ज्यादा नहीं है। एक प्रकार का साइबर-हमला जो देर से फोकस में होता है, वह है डीडीओएस या डिस्ट्रीब्यूट-ऑफ-सर्विस जो अक्सर सफेद टोपी वाले हैकर समुदाय को वर्षों से विभाजित करते हैं। अब सीडीएन सेवा प्रदाता क्लाउडफेयर अपने सभी ग्राहकों के लिए मुफ्त DDoS सुरक्षा की घोषणा करने के साथ, 'नैतिक' DDoS बनाम दुर्भावनापूर्ण DDoS की पुरानी-पुरानी बहस एक बार फिर से शुरू हो गई है, जिसमें दोनों पक्ष अपने-अपने तर्कों के पूर्ण समर्थन में आ रहे हैं। डीडीओएस के हमलों के बारे में इंटरनेट पर भड़के हुए बहस के साथ, आइए आज घटना पर एक विस्तृत नज़र डालते हैं, न केवल इसके बारे में अधिक जानने के प्रयास में, बल्कि यह भी जानने और समझने की कोशिश करते हैं कि हैकविस्ट और फ्री-स्पीच वकालत समूहों में विफल क्यों होते रहते हैं पहली बार में इसके बारे में आम सहमति बनाने के उनके प्रयास:

DDoS क्या है और यह कैसे काम करता है?

सबसे सरल शब्दों में, एक वितरित इनकार-की-सेवा (DDoS) हमला किसी साइट या नेटवर्क के सामान्य कामकाज को कृत्रिम रूप से बाधित करने का एक प्रयास है, जो लक्ष्य सर्वर को भारी मात्रा में यातायात से बाढ़ कर देता है जो या तो धीमा हो जाता है या नेटवर्क को पूरी तरह से क्रैश कर देता है। । यह कई समझौता प्रणालियों का उपयोग करके हासिल किया जाता है, जिन्हें 'बॉटनेट' के रूप में जाना जाता है, जिसमें कोई भी नेट-कनेक्टेड डिवाइस शामिल हो सकता है, जिसमें कंप्यूटर, स्मार्टफोन और IoT डिवाइस शामिल हैं, लेकिन यह सीमित नहीं है। ब्लैक-हैट हैकर्स के साथ-साथ हैक्टिविस्ट इन हमलों को अंजाम देने के लिए विभिन्न परिष्कृत साधनों का उपयोग करते हैं, जिससे न केवल लक्षित सर्वरों में यातायात की विषम मात्रा में बाढ़ आ जाती है, बल्कि अधिक सूक्ष्म और मुश्किल से पता लगाने वाली घुसपैठ तकनीकों का उपयोग करके भी महत्वपूर्ण नेटवर्क सुरक्षा को लक्षित किया जाता है। बुनियादी ढांचे, जैसे कि फायरवॉल और आईडीएस / आईपीएस (घुसपैठ का पता लगाने / रोकथाम प्रणाली)।

DoS क्या है और यह DDoS से कैसे भिन्न है?

डेनियल-ऑफ-सर्विस (DoS) के हमले ठीक उसी तरह के हैं, जैसे कि यह असुरक्षित है, क्योंकि यह वैध उपयोगकर्ताओं को लक्षित सर्वर, सिस्टम या अन्य नेटवर्क संसाधनों तक पहुंचने से रोकता है । जैसा कि DDoS के हमलों के साथ होता है, एक व्यक्ति या इस तरह के हमले को अंजाम देने वाले व्यक्ति आमतौर पर अपने संसाधनों को अभिभूत करने के लिए, अधूरे अनुरोधों की अत्यधिक उच्च मात्रा के साथ लक्षित बुनियादी ढांचे को भर देते हैं, जिससे प्रभावित लोगों के लिए यह मुश्किल या असंभव भी हो जाता है। सेवा के लिए वास्तविक अनुरोधों का जवाब देने के लिए प्रणाली। अंतिम उपयोगकर्ता के लिए, DoS का प्रभाव DDoS से पूरी तरह से भिन्न नहीं है, लेकिन पूर्व के विपरीत जो आमतौर पर हमले को अंजाम देने के लिए एक एकल मशीन और एक विलक्षण इंटरनेट कनेक्शन का उपयोग करता है, बाद वाले इच्छित लक्ष्य को पूरा करने के लिए कई समझौता उपकरणों का उपयोग करता है।, यह पता लगाने और रोकने के लिए अविश्वसनीय रूप से कठिन है।

DDoS हमलों के विभिन्न प्रकार क्या हैं?

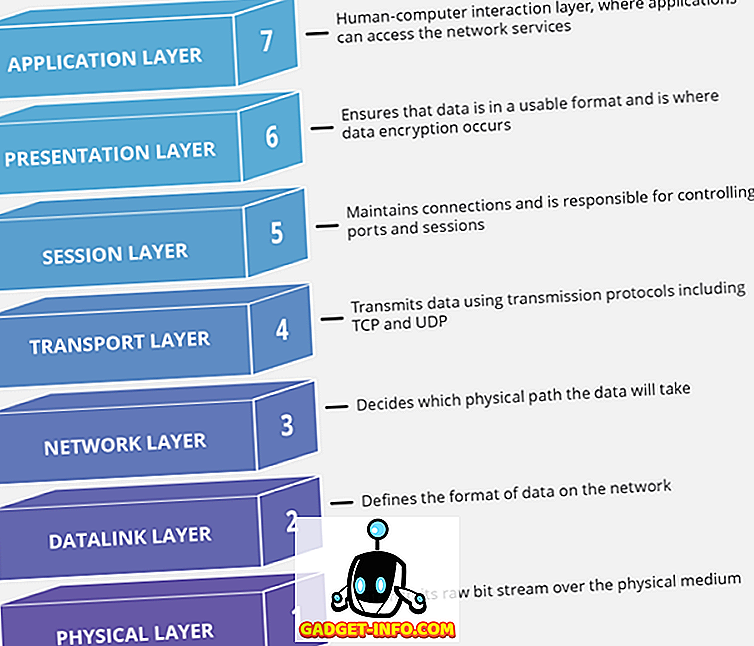

जैसा कि पहले उल्लेख किया गया है, साइबर अपराधी और हैक्टिविस्ट दोनों अपने DDoS हमलों को अंजाम देने के लिए असंख्य हमलावर वैक्टरों का उपयोग करते हैं, लेकिन इनमें से अधिकांश भाग तीन व्यापक श्रेणियों के अंतर्गत आते हैं: वॉल्यूमेट्रिक या बैंडडाउन हमलों, प्रोटोकॉल हमलों या स्टेट-थकावट हमलों, और अनुप्रयोग-परत हमलों या परत 7 हमलों। ये सभी हमले एक नेटवर्क कनेक्शन के विभिन्न घटकों को लक्षित करते हैं जो 7 अलग-अलग परतों से बना होता है, जैसा कि नीचे दी गई छवि में देखा गया है:

1. वॉल्यूमेट्रिक अटैक या बैंडवांड अटैक

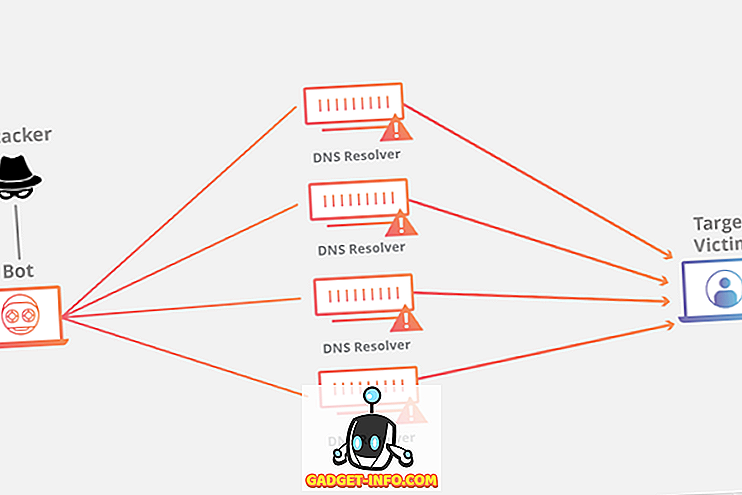

ऐसा माना जाता है कि हर साल दुनिया भर में किए जाने वाले सभी DDoS हमलों में से आधे से अधिक का गठन किया जाता है। उपयोगकर्ता डेटाग्राम प्रोटोकॉल (यूडीपी) बाढ़ के साथ विभिन्न प्रकार के वॉल्यूमेट्रिक हमले होते हैं, जिससे एक हमलावर एक दूरस्थ मेजबान पर यादृच्छिक पोर्टों को बड़ी संख्या में यूडीपी पैकेट भेजता है, जिसके कारण सर्वर बार-बार जांच करता है और गैर प्रतिक्रिया करता है। -अस्थिर अनुप्रयोग, जिससे यह वैध ट्रैफ़िक के लिए अनुत्तरदायी बन जाता है। इसी तरह के परिणाम ICMP (इंटरनेट कंट्रोल मैसेज प्रोटोकॉल) के साथ एक पीड़ित सर्वर को बाढ़ करके भी प्राप्त किए जा सकते हैं, जो कई आईपी पते से गूंजते हैं, जो अक्सर खराब हो जाते हैं। लक्ष्य सर्वर अच्छे विश्वास में इन फर्जी अनुरोधों में से हर एक का जवाब देने की कोशिश करता है, अंततः वास्तविक ICMP गूंज अनुरोधों का जवाब देने में अतिभारित और अक्षम हो जाता है। वॉल्यूमेट्रिक हमलों को प्रति सेकंड बिट्स (बीपीएस) में मापा जाता है।

2. प्रोटोकॉल हमलों या राज्य-निकास हमलों

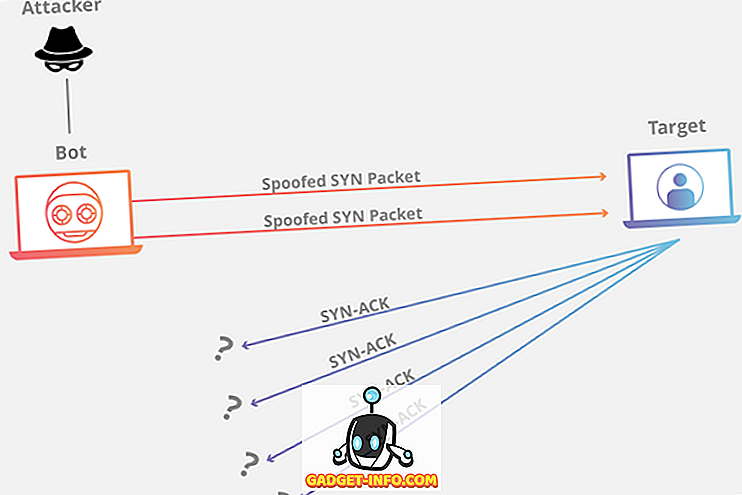

प्रोटोकॉल हमलों, जिसे राज्य-निकास हमलों के रूप में भी जाना जाता है, न केवल वेब एप्लिकेशन सर्वरों की कनेक्शन राज्य तालिका क्षमता का उपभोग करते हैं, बल्कि मध्यवर्ती संसाधनों जैसे लोड-बैलेन्कर्स और फायरवॉल सहित अन्य बुनियादी ढांचे के घटक भी होते हैं। इस प्रकार के हमलों को 'प्रोटोकॉल हमलों' का नाम दिया गया है क्योंकि वे अपने उद्देश्य को प्राप्त करने के लिए प्रोटोकॉल स्टैक 3 और 4 की परतों में कमजोरियों को लक्षित करते हैं। यहां तक कि विशेष रूप से लाखों कनेक्शनों पर राज्य बनाए रखने के लिए डिज़ाइन किए गए अत्याधुनिक वाणिज्यिक उपकरण प्रोटोकॉल के हमलों से बुरी तरह प्रभावित हो सकते हैं। सबसे प्रसिद्ध प्रोटोकॉल हमलों में से एक 'SYN बाढ़' है जो टीसीपी में 'तीन-तरफा हैंडशेक तंत्र' का शोषण करता है। जिस तरह से यह काम करता है, मेजबान टीसीपी / एसवाईएन पैकेटों की बाढ़ भेजता है, अक्सर एक जाली प्रेषक पते के साथ, पर्याप्त सर्वर संसाधनों का उपभोग करने के लिए इसे प्राप्त करने के लिए वैध अनुरोधों के लिए लगभग असंभव है। अन्य प्रकार के प्रोटोकॉल हमलों में पिंग ऑफ डेथ, स्मर्फ डीडीओएस और खंडित पैकेट हमले शामिल हैं। इस प्रकार के हमलों को पैकेट प्रति सेकंड (Pps) में मापा जाता है।

3. एप्लीकेशन-लेयर अटैक्स या लेयर 7 अटैक्स

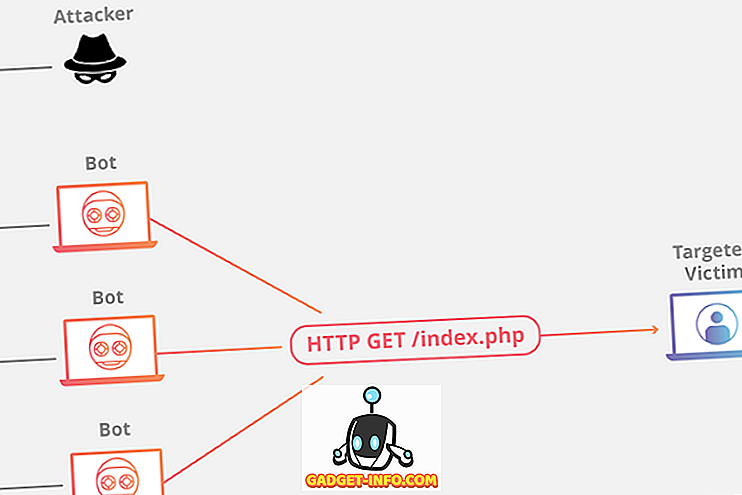

एप्लिकेशन-लेयर हमलों को अक्सर OSI मोड की 7 वीं परत के संदर्भ में परत 7 हमलों के रूप में संदर्भित किया जाता है, उस परत को लक्षित करता है जहां वेब पेज उन उपयोगकर्ताओं को वितरित किए जाते हैं जो HTTP अनुरोध भेज रहे हैं। विभिन्न प्रकार के लेयर -7 हमलों में कुख्यात ' स्लोवेलिस ' हमला शामिल है, जिससे हमलावर बड़ी संख्या में HTTP अनुरोधों को 'धीरे-धीरे' लक्ष्य सर्वर पर भेजता है, लेकिन कभी भी किसी भी अनुरोध को पूरा किए बिना। हमलावर छोटे अंतराल पर अतिरिक्त हेडर भेजना जारी रखेगा, जिससे सर्वर इन कभी न खत्म होने वाले HTTP अनुरोधों के लिए एक खुला कनेक्शन रखने के लिए मजबूर हो जाता है, अंततः सिस्टम को वैध अनुरोधों के लिए गैर-जिम्मेदार बनाने के लिए पर्याप्त संसाधनों का उपयोग करता है। एक अन्य लोकप्रिय लेयर 7 का हमला HTTP फ्लड अटैक है, जिसके तहत बड़ी संख्या में फोनी एचटीटीपी, जीईटी या पीओटीएस अनुरोधों को थोड़े समय के भीतर लक्षित सर्वर में बाढ़ कर देते हैं, जिसके परिणामस्वरूप वैध उपयोगकर्ताओं के लिए सेवा से वंचित किया जाता है। चूंकि एप्लिकेशन लेयर के हमलों में आम तौर पर किसी लक्ष्य सर्वर के लिए अस्वाभाविक रूप से उच्च मात्रा में अनुरोध भेजना शामिल होता है, उन्हें प्रति सेकंड (आरपीएस) अनुरोधों में मापा जाता है।

ऊपर वर्णित एकल-वेक्टर हमलों के अलावा, बहु-वेक्टर हमले भी हैं जो एक ही बार में कई अलग-अलग दिशाओं से सिस्टम और नेटवर्क को लक्षित करते हैं, जिससे नेटवर्क इंजीनियरों के लिए DDoS हमलों के खिलाफ व्यापक रणनीतियों को चाक करना कभी भी मुश्किल हो जाता है। मल्टी-वेक्टर हमले का ऐसा एक उदाहरण है जब एक हमलावर DNS प्रवर्धन को जोड़ेगा, जो लेयर 3 और 4 को लक्षित करता है, HTTP फ्लड के साथ जो लेयर 7 को लक्षित करता है।

कैसे एक DDoS हमले के खिलाफ अपने नेटवर्क की रक्षा करने के लिए

चूंकि अधिकांश डीडीओएस टारगेट सर्वर या नेटवर्क को ट्रैफिक से प्रभावित करके काम करते हैं, इसलिए डीडीओएस के हमलों को कम करने के लिए सबसे पहले जो काम करने की जरूरत है, वह है वास्तविक ट्रैफिक और दुर्भावनापूर्ण ट्रैफिक के बीच अंतर । हालाँकि, जैसा कि आप उम्मीद करेंगे, चीजें इतनी आसान नहीं हैं, इन हमलों की विविधता, जटिलता और परिष्कार के स्तर को देखते हुए। यह मामला होने के नाते, नवीनतम और सबसे परिष्कृत DDoS हमलों के खिलाफ अपने नेटवर्क की रक्षा करने के लिए नेटवर्क इंजीनियरों को सावधानीपूर्वक डिज़ाइन की गई रणनीतियों की आवश्यकता होती है ताकि बच्चे को स्नान के पानी से बाहर न फेंके। क्योंकि हमलावर अपने दुर्भावनापूर्ण ट्रैफ़िक को सामान्य बनाने के लिए अपनी पूरी कोशिश करेंगे, शमन का प्रयास जिसमें सभी ट्रैफ़िक को सीमित करना शामिल है, ईमानदार ट्रैफ़िक को प्रतिबंधित करेगा, जबकि एक अधिक अनुमेय डिज़ाइन हैकर को काउंटरमेशर्स को अधिक आसानी से दरकिनार करने की अनुमति देगा। ऐसा होने पर, सबसे प्रभावी समाधान प्राप्त करने के लिए एक स्तरित समाधान को अपनाना होगा।

हालाँकि, तकनीकी में आने से पहले, हमें यह समझने की आवश्यकता है कि चूंकि इन दिनों अधिकांश DDoS पर हमले होते हैं, इसलिए संचार की गलियों को एक या दूसरे रास्ते से बाहर ले जाना, एक स्पष्ट काम करना है जो आपकी रक्षा करता है और आपका नेटवर्क अधिक अतिरेक है। बैंडविड्थ और अधिक सर्वर विभिन्न भू-स्थानों में कई डाटासेंटरों में फैलते हैं, जो प्राकृतिक आपदाओं आदि से बीमा का काम करता है।

जब डीएनएस सर्वर की बात आती है तो उद्योग की कुछ सर्वोत्तम प्रथाओं का पालन करना महत्वपूर्ण होता है। खुले रिसोल्वर से छुटकारा पाना डीडीओएस के खिलाफ आपके बचाव में महत्वपूर्ण पहला कदम है, क्योंकि एक वेबसाइट क्या अच्छा है यदि कोई आपके डोमेन नाम को पहले स्थान पर हल नहीं कर सकता है? ऐसा होने के नाते, किसी को कस्टम ड्यूल-डीएनएस सर्वर सेटअप से परे देखने की जरूरत है जो कि अधिकांश डोमेन नाम रजिस्ट्रार डिफ़ॉल्ट रूप से प्रदान करते हैं। कई कंपनियां, जिनमें से अधिकांश शीर्ष CDN सेवा प्रदाता भी शामिल हैं, निरर्थक DNS सर्वरों के माध्यम से उन्नत DNS सुरक्षा प्रदान करती हैं, जो आपके वेब और अन्य संसाधनों के लोड संतुलन के समान सुरक्षित हैं।

जबकि अधिकांश साइट और ब्लॉग अपने होस्टिंग को तीसरे पक्ष के लिए आउटसोर्स करते हैं, कुछ अपने स्वयं के डेटा की सेवा करने और अपने स्वयं के नेटवर्क का प्रबंधन करने के लिए चुनते हैं। यदि आप उस समूह से संबंधित हैं, तो कुछ बुनियादी लेकिन महत्वपूर्ण उद्योग प्रथाओं में आपको एक प्रभावी फ़ायरवॉल स्थापित करने और ICMP को अवरुद्ध करने की आवश्यकता है, यदि आपको उनकी आवश्यकता नहीं है। यह भी सुनिश्चित करें कि आपके सभी राउटर जंक पैकेट छोड़ दें । आपको यह जांचने के लिए अपने आईएसपी से संपर्क करना चाहिए कि क्या वे आपके लिए वांछित ट्रैफिक को ब्लॉक करने में मदद कर सकते हैं। नियम और शर्तें एक आईएसपी से दूसरे में अलग-अलग होंगी, इसलिए आपको यह देखने के लिए कि क्या वे उद्यमों के लिए इस तरह की कोई सेवा प्रदान करती हैं, उनके नेटवर्क संचालन केंद्रों के साथ जाँच करें। सामान्य तौर पर, सीडीएन प्रदाता, आईएसपी और नेटवर्क व्यवस्थापक, जो डीडीओएस के हमलों को कम करने के लिए अक्सर काम करते हैं, निम्नलिखित कुछ कदम हैं:

ब्लैक होल रूटिंग

ब्लैक होल रूटिंग, या ब्लैकहोलिंग, डीडीओएस हमले को कम करने के सबसे प्रभावी तरीकों में से एक है, लेकिन इसे नेटवर्क ट्रैफ़िक के उचित विश्लेषण और सख्त प्रतिबंध मानदंड बनाने के बाद ही लागू करने की आवश्यकता है, क्योंकि यह अन्यथा 'ब्लैकहोल, या सभी मार्ग एक अशक्त मार्ग (ब्लैकहोल) के लिए आने वाला यातायात चाहे वह वास्तविक हो या दुर्भावनापूर्ण। यह तकनीकी रूप से डीडीओएस को दरकिनार करेगा, लेकिन हमलावर ने नेटवर्क ट्रैफिक को बाधित करने के अपने उद्देश्य को पूरा किया होगा।

दर सीमित

एक और तरीका जो अक्सर DDoS के हमलों को कम करने के लिए उपयोग किया जाता है वह है 'रेट लिमिटिंग'। जैसा कि यह नाम से पता चलता है, इसमें एक निर्दिष्ट समय-सीमा के भीतर सर्वर द्वारा स्वीकार किए जाने वाले अनुरोधों की संख्या को सीमित करना शामिल है। यह वेब स्क्रैपर्स को सामग्री चुराने से रोकने के लिए और जानवर बल लॉगिन प्रयासों को कम करने के लिए उपयोगी है, लेकिन DDoS हमलों को प्रभावी ढंग से संभालने में सक्षम होने के लिए अन्य रणनीतियों के साथ संयोजन में उपयोग करने की आवश्यकता है।

वेब अनुप्रयोग फ़ायरवॉल (WAF)

जबकि अपने आप में लगभग पर्याप्त नहीं है, रिवर्स प्रॉक्सिस और डब्ल्यूएएफ कुछ ऐसे पहले चरण हैं, जिन्हें केवल डीडीओएस ही नहीं, बल्कि विभिन्न प्रकार के खतरों को कम करने की आवश्यकता है। WAFs DDoS टूल की पहचान करने के लिए उपयोग किए गए नियमों की एक श्रृंखला के आधार पर अनुरोधों को फ़िल्टर करके परत 7 हमलों से लक्ष्य नेटवर्क को बचाने में मदद करते हैं, लेकिन यह SQL इंजेक्शन, क्रॉस-साइट स्क्रिप्टिंग और क्रॉस-साइट जालसाजी अनुरोधों से सर्वर की रक्षा करने में भी अत्यधिक प्रभावी है।

एनीकट नेटवर्क डिफ्यूजन

सामग्री वितरण नेटवर्क (सीडीएन) अक्सर डीडीओएस हमलों को कम करने के एक प्रभावी तरीके के रूप में एनीकट नेटवर्क का उपयोग करते हैं। सिस्टम विभिन्न स्थानों में वितरित सर्वरों की एक श्रृंखला के लिए एक अंडर-अटैक नेटवर्क के लिए नियत सभी ट्रैफ़िक को पुन: व्यवस्थित करने का काम करता है, जिससे डीडीओएस हमले के प्रयास के विघटनकारी प्रभाव को फैलाना पड़ता है।

कैसे Cloudflare अपने फ्री DDoS प्रोटेक्शन के साथ DDoS अटैक को गुड के लिए प्रस्तावित करता है?

दुनिया में प्रचलित सामग्री वितरण नेटवर्क में से एक, क्लाउडफ्लेयर ने हाल ही में घोषणा की कि वह डीडीओएस हमलों से न केवल अपने भुगतान किए गए ग्राहकों को, बल्कि इसके मुक्त ग्राहकों को भी, आकार और पैमाने पर हमले के बावजूद सुरक्षा प्रदान करेगा। जैसा कि अपेक्षित था, इस सप्ताह के शुरू में की गई घोषणा ने उद्योग के साथ-साथ वैश्विक टेक मीडिया में भी काफी हलचल पैदा कर दी है, जो आमतौर पर क्लाउडफेयर सहित सीडीएन के लिए उपयोग किए जाते हैं, या तो अपने अंडर-अटैक क्लाइंट को बाहर निकालते हैं या अधिक पैसे की मांग करते हैं। उन्हें निरंतर सुरक्षा के लिए। जबकि पीड़ितों को अब तक हमले के दौरान खुद के लिए निर्भर होना पड़ा है, मुफ्त, बिना शर्त डीडीओएस संरक्षण का वादा उन ब्लॉगों और उद्यमों द्वारा गर्मजोशी से प्राप्त किया गया है जिनकी वेबसाइट और नेटवर्क विवादास्पद सामग्री प्रकाशित करने के लिए निरंतर खतरे में हैं।

जबकि क्लाउडफ्लेयर की पेशकश वास्तव में क्रांतिकारी है, एक बात जिसका उल्लेख करना आवश्यक है, वह यह है कि मुफ्त, बिना संरक्षित सुरक्षा का प्रस्ताव केवल लेयर 3 और 4 के हमलों के लिए लागू है, जबकि लेयर 7 हमले अभी भी केवल $ 20 से शुरू होने वाली भुगतान योजनाओं के लिए उपलब्ध हैं। प्रति माह।

यदि सफल, क्या क्लाउडफ्लेयर की पेशकश का मतलब 'हैक्टिविज्म' होगा?

जैसा कि उम्मीद की जा रही थी, क्लाउडफ़ेयर की घोषणा ने हैकिंगवादियों और इंटरनेट सुरक्षा विशेषज्ञों के बीच नैतिक हैकिंग और भाषण की स्वतंत्रता के बीच बहस को फिर से जन्म दिया है। कैओस कंप्यूटर क्लब (CCC) और बेनामी जैसे कई हैकविविस्ट समूहों ने लंबे समय से तर्क दिया है कि घृणित प्रचार और बिगड़ी - अक्सर हिंसक - विचारधाराओं को फैलाने वाली वेबसाइटों और ब्लॉगों के खिलाफ 'डिजिटल विरोध' को मंच देना आवश्यक है। यह मामला होने के नाते, एक्टिविस्ट हैकर्स, या हैक्टिविस्ट्स के इन समूहों ने अक्सर डीडीओएस हमलों के साथ आतंकवादी वेबसाइटों, नव-नाज़ी ब्लॉगों और चाइल्ड पोर्न पेडलर्स को निशाना बनाया है, जिसमें नवीनतम कैजुअल्टी दूर-द-डेली स्टॉर्मर का ब्लॉग है, जिसने हाल ही में प्रशंसा की है दक्षिणपंथी चरमपंथी द्वारा चार्लोट्सविले, वर्जीनिया में एक मानवाधिकार कार्यकर्ता की हत्या।

जबकि कुछ, जैसे क्लाउडफ्लारे के सीईओ मैट्यू प्रिंस, और ईएफएफ (इलेक्ट्रॉनिक फ्रंटियर फाउंडेशन) ने डीडीओएस हमलों के साथ मुक्त भाषण देने की कोशिश के लिए हैक्टिविस्टों की आलोचना की है, हैक्टिविज्म के समर्थकों का तर्क है कि घृणित विचारधाराओं के लिए उनका डिजिटल विरोध शहर के वर्ग को भरने से अलग नहीं है। सितंबर 17, 2011 को प्रसिद्ध ऑक्युपाई वॉल स्ट्रीट विरोध के साथ शुरू हुए 'ऑक्युपाई' आंदोलन की तर्ज पर एक पकड़ के साथ, दुनिया भर में बढ़ती सामाजिक-आर्थिक असमानता पर वैश्विक ध्यान दिलाया।

जबकि कुछ का तर्क हो सकता है कि DDoS वास्तविक विरोध का एक उपकरण है, जिससे एथिकल हैकर्स को आतंकवादियों, बड़े लोगों और पीडोफाइल के खिलाफ तेजी से कार्य करने की अनुमति मिलती है ताकि अच्छे के लिए उनकी अनैतिक (और अक्सर अवैध) सामग्री ऑफ़लाइन ले जा सके, ऐसे हमलों का एक अंधेरा पक्ष भी है । खोजी पत्रकार और व्हिसल ब्लोअर अक्सर अतीत में इस तरह के हमलों के निशाने पर रहे हैं, और यह पिछले साल ही था कि साइबरसिटी पत्रकार ब्रायन क्रेब्स की वेबसाइट को एक बड़े DDoS हमले के द्वारा हटा दिया गया था, जब उसने अपने चरम पर 665 Gbps का इनसाइट खरीदा था। । क्रेब्स ने पहले एक इजरायली डीडीओएस-फॉर-हायर सर्विस पर वीडीओएस नामक रिपोर्ट की थी, जिसके परिणामस्वरूप दो इजरायली नागरिकों की गिरफ्तारी हुई थी, और हमले को प्रतिशोध में माना गया था।

DDoS अटैक और क्लाउडफ़ेयर की योजना उन्हें अतीत की एक बात बनाने के लिए है

पिछले कुछ समय से DDoS पर हमले करने के क्लाउडफेयर के साहसिक दावों के बावजूद, कई विशेषज्ञों का तर्क है कि इस चरण में DDoS के हमलों को पूरी तरह से अप्रचलित बनाने के लिए तकनीकी रूप से संभव नहीं है। हालांकि फेसबुक या Google जैसे विशाल निगमों के पास यह सुनिश्चित करने के लिए आवश्यक बुनियादी ढाँचा अतिरेक है कि वे कभी भी इस तरह के हमलों से पीड़ित नहीं होते हैं, लेकिन सूरज के नीचे हर एक साइट पर इस तरह की सुरक्षा को विस्तारित करना CDNs के लिए भी सबसे बड़ी चुनौती हो सकती है। हालांकि, प्रिंस ने दावा किया है कि क्लाउडफ्लेयर "कुछ भी जिसे इंटरनेट हम पर फेंकता है" को अवशोषित करने में सक्षम है, इसलिए केवल समय ही बताएगा कि क्या DDoS के हमलों को अच्छे के लिए इतिहास के उद्घोषों को सुपुर्द किया जाएगा, या यदि हैकथिविस्ट समूह कुछ को दरकिनार कर पाएंगे। हिंसा, घृणा और अन्याय के खिलाफ अपने नैतिक धर्मयुद्ध पर ले जाने के लिए जवाबी कार्रवाई।